Um die Sicherheit Ihrer Questback-Anwendungen - nach der Implementierung des Datenschutz-Assistent (DSGVO) - weiter zu erhöhen, steht für Sie das Modul Questback-Access bereit. Mithilfe dieses Moduls, das Sie neben einer eigenständigen Nutzung auch in Ihre bestehende SSO-Infrastruktur integrieren können, gehört auch die Zeit, die Sie auf das lästige Erfinden möglichst sicherer Passwörter verwenden mussten, der Vergangenheit an.

Anwendungsszenarien

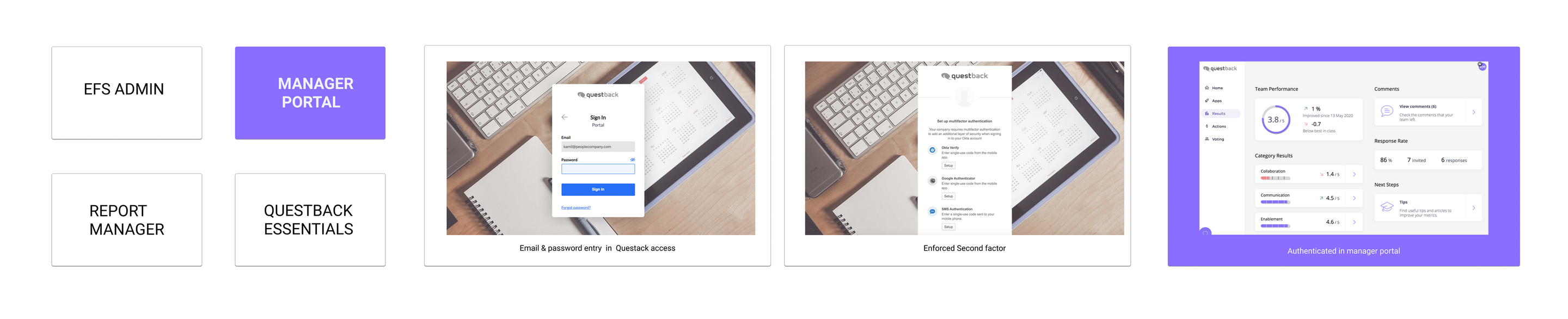

Multi-Faktor-Authentifizierung

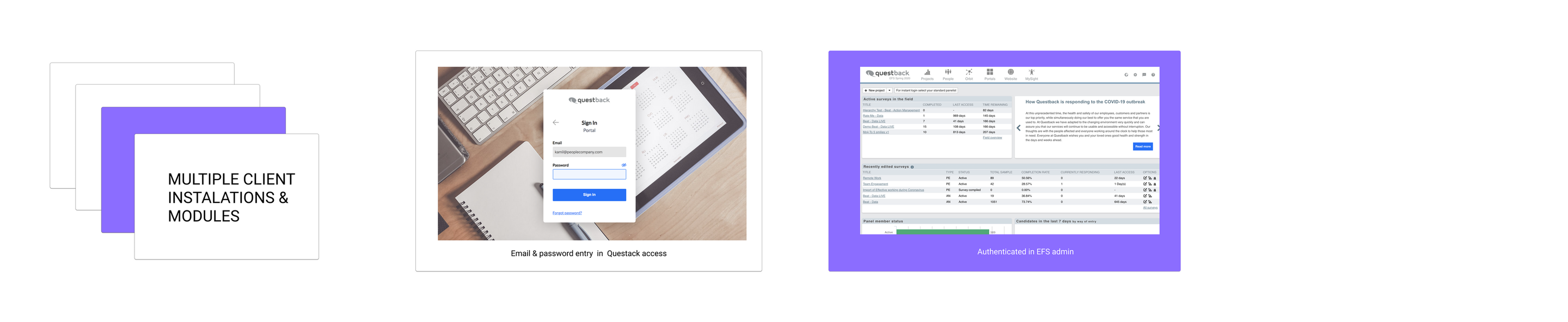

Partner-Set-up

Sie können eine zusätzliche Sicherheitsebene zu Ihrem EFS-Login hinzufügen, indem Sie einen zweiten Authentifizierungsfaktor aktivieren.

Sie können auf alle EFS-Installationen und Module, die Sie für Ihre Kunden verwalten, zugreifen, indem Sie einen originären Datensatz an Abmeldungsinformationen verwenden.

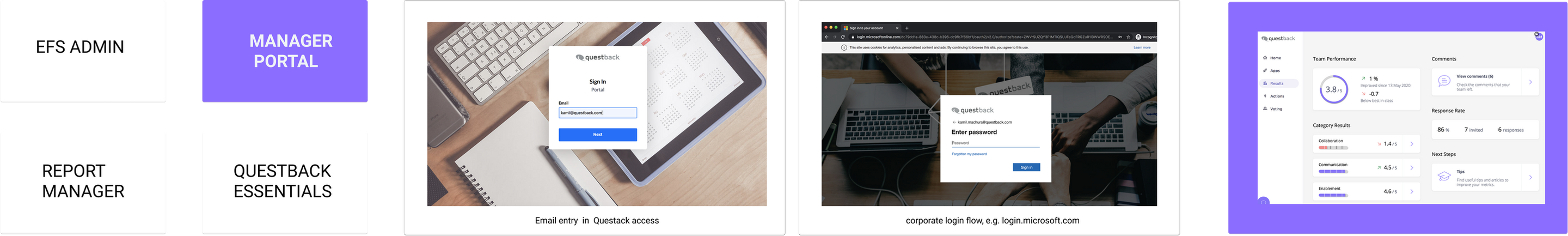

Das Partner-Set-up kann mit oder ohne eine Verbindung zu einem existierenden Idenitiy Provider konfiguriert werden kann. Eine Zwei-Faktor-Authentifizierung kann hier ebenfalls umgesetzt werden.

Identity Providers und Protokolle

Lernen Sie mehr über die Voraussetzung für eine erfolgreiche Anbindung an eine bestehende IAM/SSO-Lösung mittels SAML 2.0 oder OpenID connect.

Übersicht über die Architektur

Verschaffen Sie sich einen Überblick über die einzelnen Komponenten, die in die Questback-Access-Architektur integriert worden sind.