Um die Sicherheit Ihrer QuestbackTivian-Anwendungen - nach der Implementierung des Datenschutz-Assistent (DSGVO) - weiter zu erhöhen, steht für Sie das Modul QuestbackTivian-Access bereit. Mithilfe dieses Moduls, das Sie neben einer eigenständigen Nutzung auch in Ihre bestehende SSO-Infrastruktur integrieren können, gehört auch die Zeit, die Sie auf das lästige Erfinden möglichst sicherer Passwörter verwenden mussten, der Vergangenheit an.

Anwendungsszenarien

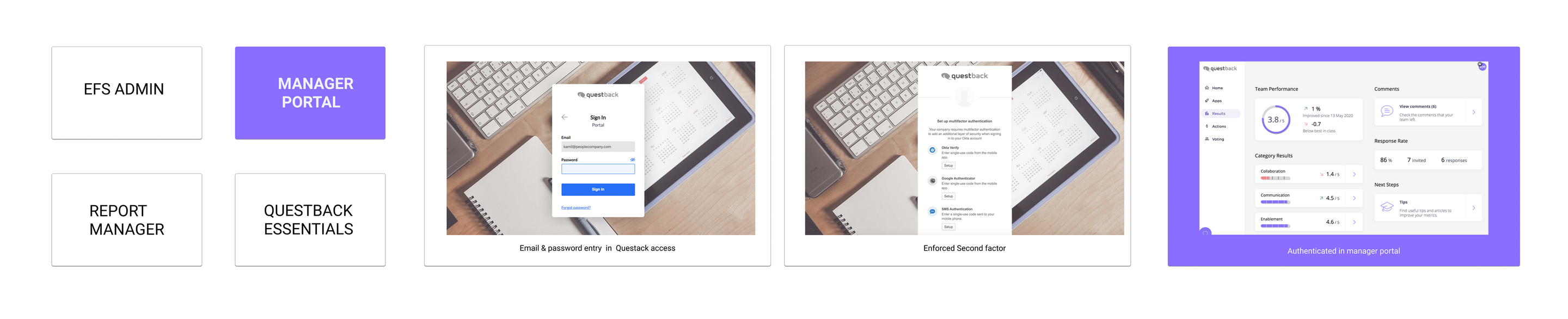

Multi-Faktor-Authentifizierung

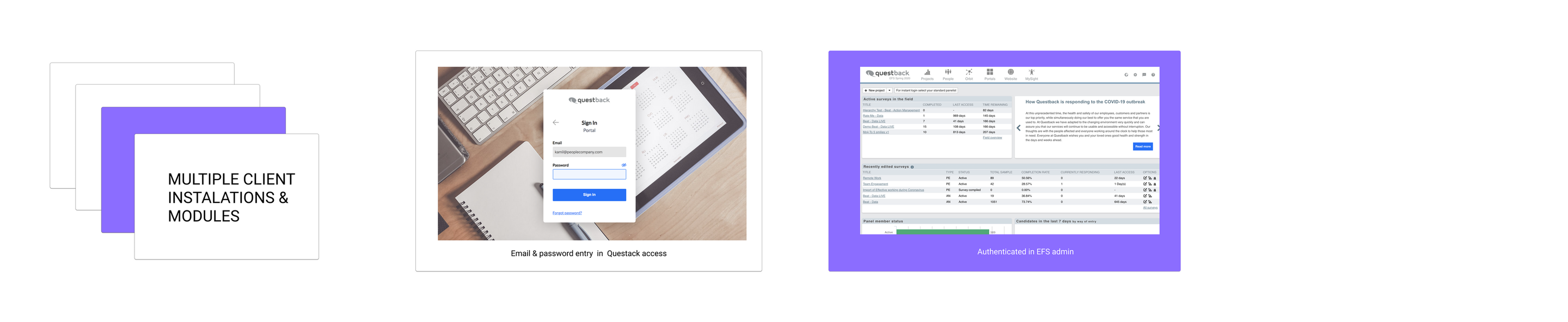

Partner-Set-up

Sie können eine zusätzliche Sicherheitsebene zu Ihrem EFS-Login hinzufügen, indem Sie einen zweiten Authentifizierungsfaktor aktivieren.

Sie können auf alle EFS-Installationen und Module, die Sie für Ihre Kunden verwalten, zugreifen, indem Sie einen originären Datensatz an Abmeldungsinformationen verwenden.

| Info |

|---|

Das Partner-Set-up kann mit oder ohne eine Verbindung zu einem existierenden Idenitiy Provider konfiguriert werden kann. Eine Zwei-Faktor-Authentifizierung kann hier ebenfalls umgesetzt werden. |

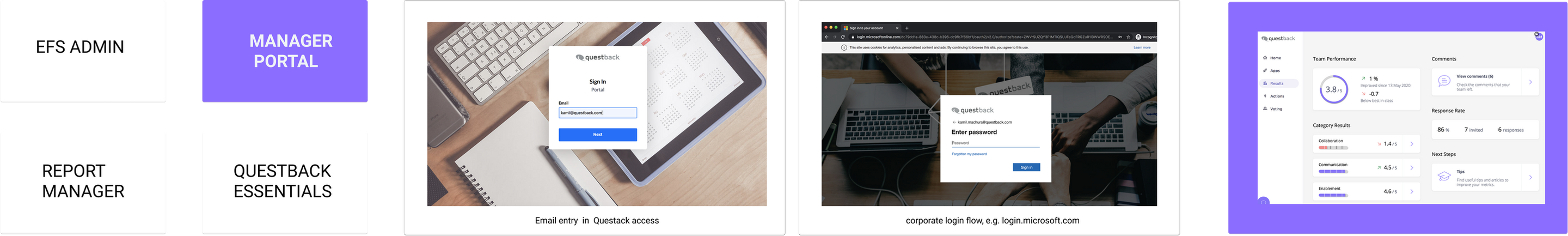

Identity Providers und Protokolle

Lernen Sie mehr über die Voraussetzung für eine erfolgreiche Anbindung an eine bestehende IAM/SSO-Lösung mittels SAML 2.0 oder OpenID connect.

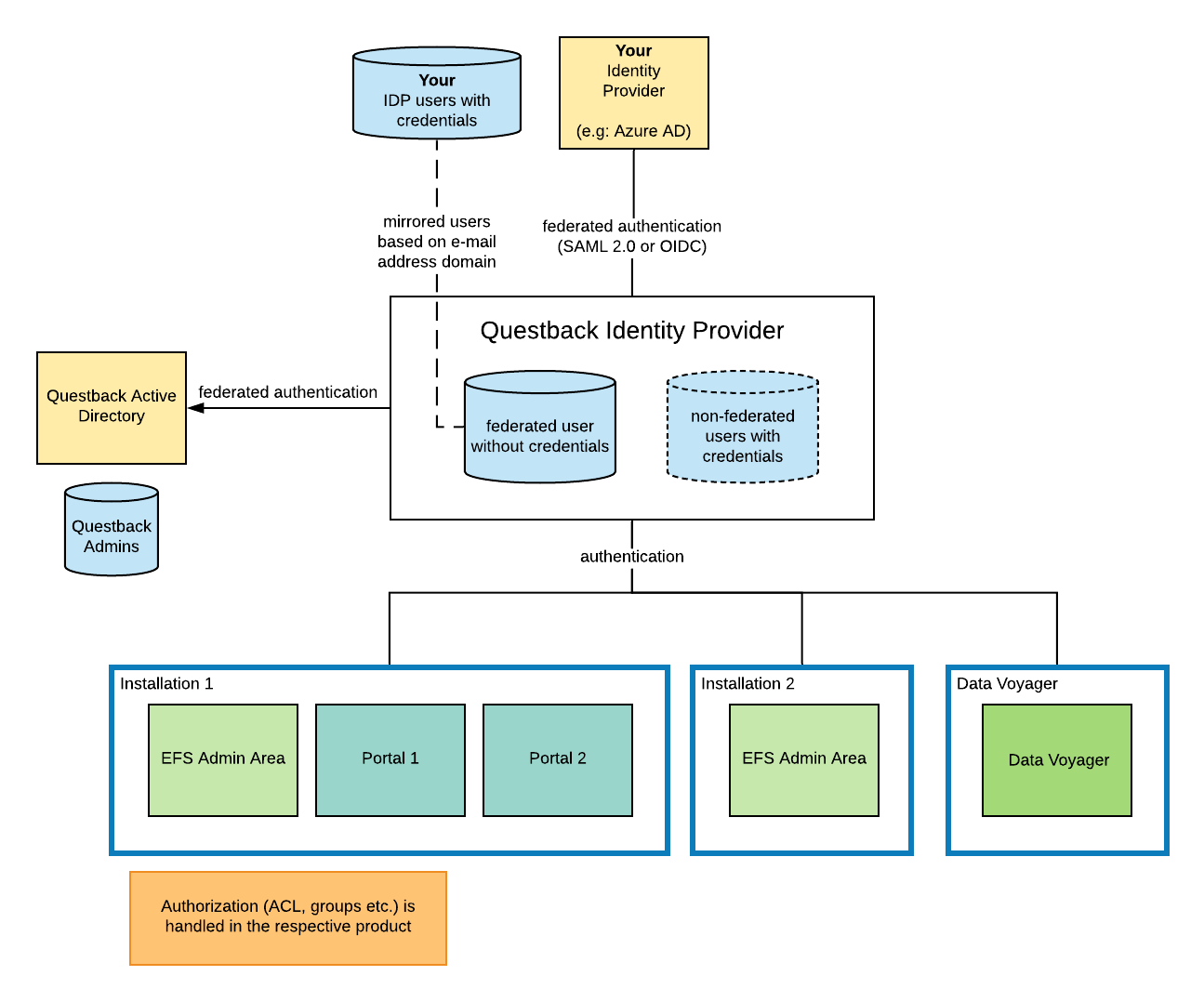

Übersicht über die Architektur

Verschaffen Sie sich einen Überblick über die einzelnen Komponenten, die in die QuestbackTivian-Access-Architektur integriert worden sind.

FAQ

| Expand | ||

|---|---|---|

| ||

Ein Identity Provider ist ein Dienst, der zur Abwicklung der Authentifizierung für andere Dienste verwendet wird. Der Authentifizierungsprozess wird durch Protokolle spezifiziert. Er wird häufig verwendet, um Single-Sign-On (SSO) über mehrere Anwendungen hinweg zu erreichen. Übliche Identity Provider sind:

|

| Expand | ||

|---|---|---|

| ||

Wir integrieren uns mit den Identity Providern unserer Kunden über standardisierte Protokolle. Eine Architekturübersicht finden Sie hier: Architektonischer Überblick Okta bietet auch Dokumentation über die Integration mit externen Identitätsanbietern Für eine detailliertere Beschreibung sehen Sie sich bitte OpenID Connect oder SAML 2.0 an, wie sie die Authentifizierung für Anwendungen durchführen. Dies gilt, weil unser Identity Provider eine Anwendung aus der Sicht des Kunden ist. |

| Expand | ||

|---|---|---|

| ||

Wir unterstützen Identity Provider, die eine Authentifizierung über das Protokoll SAML 2.0 oder OpenID Connect unterstützen. Außerdem müssen sie öffentlich verfügbar sein (nicht in einem privaten Netzwerk). |

| Expand | ||

|---|---|---|

| ||

Dies sind die Provider, die getestet wurden und bei denen die Einrichtung bekannt ist. Bitte werfen Sie einen Blick auf die Liste der bekannten Identity Provider. |

| Expand | ||

|---|---|---|

| ||

Nicht vertraut bedeutet nicht, dass er nicht funktioniert. Bitte kontaktieren Sie den QuestbackTivian-Support oder das IAM-Team, um herauszufinden, ob eine Integration möglich ist oder nicht. |

| Expand | ||

|---|---|---|

| ||

Identitätsprovider werden getestet, indem die Anmeldung bei Okta über den Identitätsprovider getestet wird. Das Testen eines Identitätsproviders erfordert nicht, dass Questback Tivian Access in EFS aktiviert ist. Die Integration kann nur mit Okta getestet werden und hat keine Auswirkungen auf das Geschäft. Um einen Identity Provider erfolgreich zu testen, benötigt Questback Tivian mindestens Zugang zu einem Testbenutzer, der im Identity Provider vorhanden ist. |

| Expand | ||

|---|---|---|

| ||

Das hängt vom jeweiligen Fall ab. Falls alle Informationen zur Verfügung gestellt werden, kann es nur wenige Minuten dauern. Falls einige Informationen fehlen oder die Integration nicht wie erwartet funktioniert, sind einige Iterationen erforderlich. |

| Expand | ||

|---|---|---|

| ||

Ab dem 19.5 EFS Winter Release werden keine Social Identity Provider mehr unterstützt. |

| Expand | ||

|---|---|---|

| ||

Ja, mehrere Identitätsprovider können in Okta konfiguriert werden. Der Identitätsprovider, bei dem sich der Benutzer authentifizieren muss, wird auf der Grundlage der vom Benutzer angegebenen E-Mail-Adresse (Domäne) ausgewählt. |